Il y a quelques jours, j’ai pu recevoir les produits de chez FEITIAN afin de pouvoir tester des clés de sécurités. On va parler dans cette article de 3 types de clés principalement :

- K40 FEITIAN : USB-C + NFC (27,5$)

- K9 FEITIAN : USB-A + NFC (25$)

- K26 FEITIAN : USB-C + Biometric (66$)

J’avais jamais testé de clés avant ni même d’initier la configuration qui va avec dans les environnements Microsoft. Mon but premier est de voir ce qu’on peut en faire et dans quel cas les utiliser.

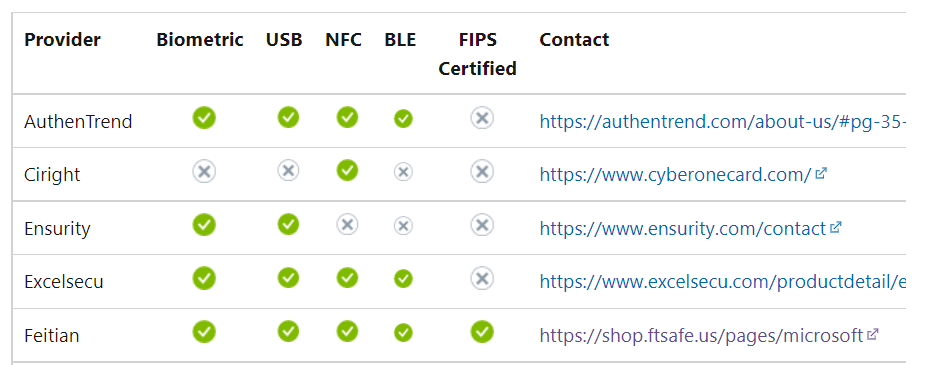

Actuellement, FEITIAN est le seul à cocher toutes les cases de Microsoft en la matière :

Ils sont assez peu à être FIPS Certified (FEITIAN, Yubico) mais en plus FEITIAN propose un gros mastodonte, le K33 (92$).

https://shop.ftsafe.us/collections/fido-security-key-biometric/products/k33

C’est actuellement la seule clé sur le marché qui fait à la fois Biométrie, USB-C, NFC et Bluetooth.

Maintenant pour notre finalité qu’est le passwordless voyons les prérequis au choix :

- Azure AD web apps on a supported browser

- Azure AD joined Windows 10 devices

- Hybrid Azure AD joined Windows 10 devices

- Provides access to both cloud-based and on premises resources.

Beaucoup de clients fréquentent déjà Hybrid Azure AD Join pour les conditionnal access. Ca va être idéal pour l’accès à des ressources On Premises mais je vois quand même beaucoup de scénarios non supportés :

- Windows Server Active Directory Domain Services (AD DS) domain-joined (on-premises only devices) deployment.

- RDP, VDI, and Citrix scenarios using a security key.

- S/MIME using a security key.

- « Run as » using a security key.

- Log in to a server using a security key.

- If you haven’t used your security key to sign in to your device while online, you can’t use it to sign in or unlock offline.

- Signing in or unlocking a Windows 10 device with a security key containing multiple Azure AD accounts. This scenario utilizes the last account added to the security key. WebAuthN allows users to choose the account they wish to use.

- Unlock a device running Windows 10 version 1809. For the best experience, use Windows 10 version 1903 or higher.

Bon ben adieu mes 95 serveurs en RDP qui me demande à chaque fois le mot de passe. J’avais une lueur d’espoir avec le passwordless T.T.

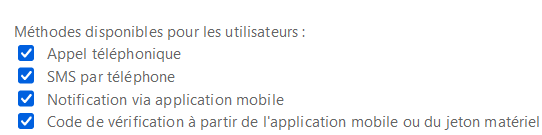

On continue avec le paramétrage dans le tenant et après avoir fait un petit tour dans mon panneau d’administration, première surprise, on ne peut pas paramétrer dans la section MFA les clés de sécurité comme une méthode de MFA.

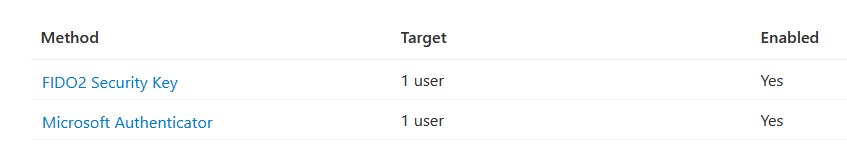

Du coup en fouillant autre part, il se trouve que tu dois décider de dire oui au passwordless avec de la clé de sécurité.

https://aad.portal.azure.com/#blade/Microsoft_AAD_IAM/AuthenticationMethodsMenuBlade/AdminAuthMethods

On va éviter d’y aller trop vite et pour ça Microsoft propose du targeted par user ou par groupe ce qui est pratique.

J’ai des utilisateurs un peu réticent à mettre l’authenticator ou partager le numéro perso et je pense ça peut être une bonne solution pour contenter tous le monde.

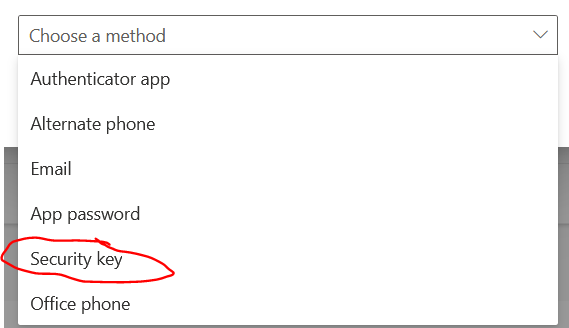

Commençons avec les clés NFC en allant dans le panneau : https://mysignins.microsoft.com/security-info

L’option apparait bien et on a le choix de la config d’une clé NFC ou USB

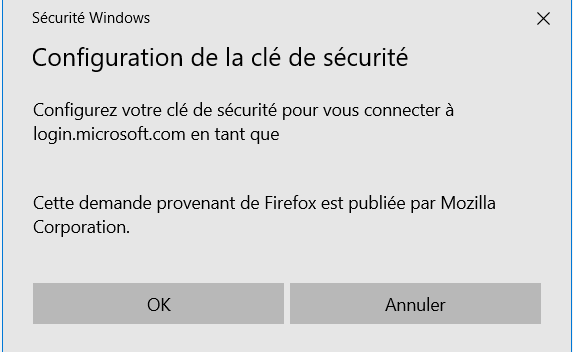

Sur les PC DELL un lecteur NFC est inclus mais il n’arrive pas à capter la clé. Celui du portable en revanche la capte bien. On va du coup faire la config USB. Dans les étapes c’est Firefox qui va prendre la main pour la configurer

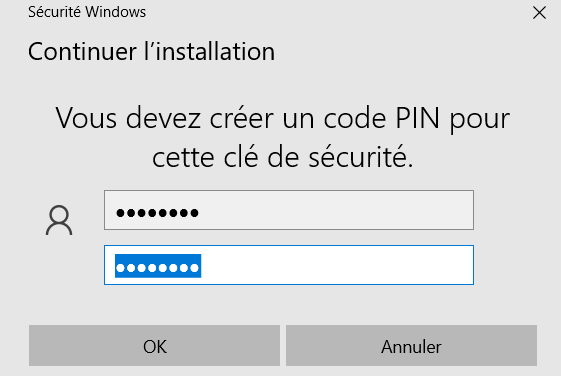

On doit ensuite définir un PIN et toucher la clé de sécurité plusieurs fois afin qu’elle se configure

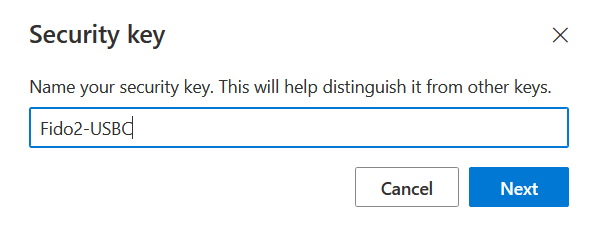

On terminera par donner un nom à la clé et elle sera dans nos méthodes mais on pourra quand même pas la choisir par défaut:

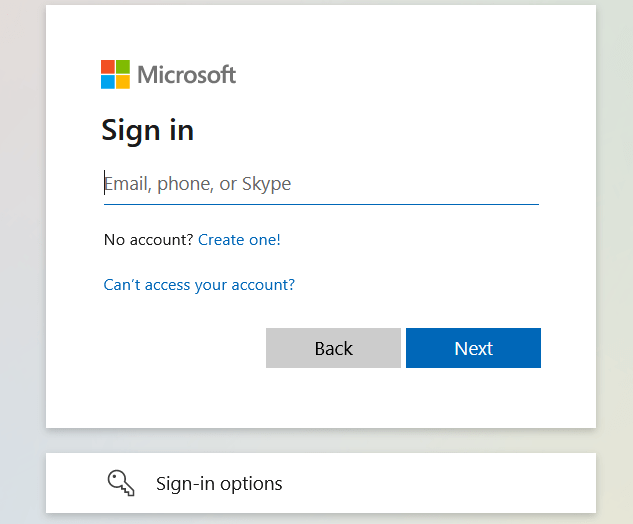

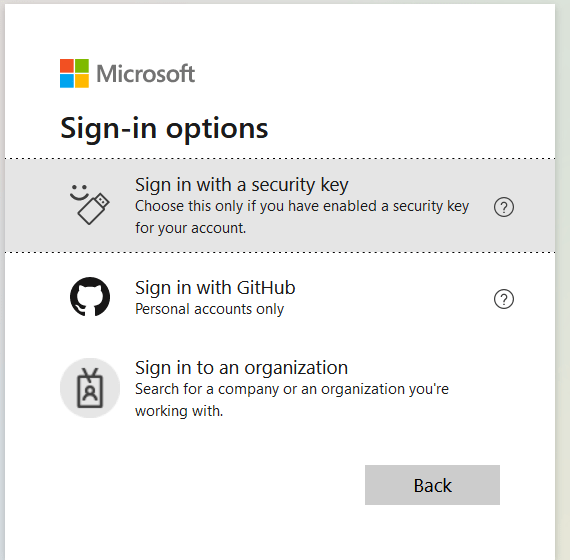

On va pouvoir du coup se connecter avec en allant dans Sign-in options, Sign in with a security key.

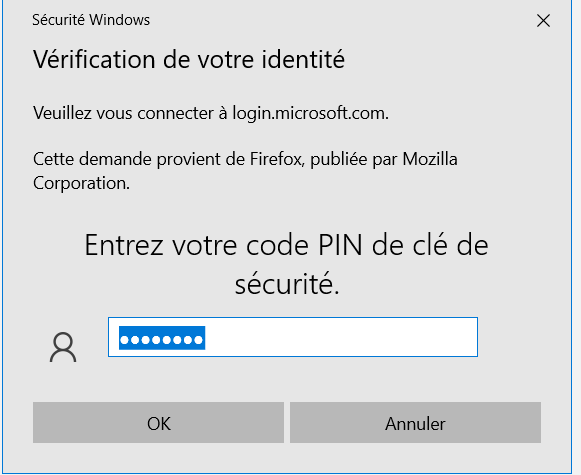

Il va nous demander le PIN et de toucher la clés et on sera connecté.

La seule différence pour la clé biométrique est que celle-ci ne demande pas le PIN parce qu’il utilise directement l’empreinte biométrique réduisant encore plus l’effort de l’utilisateur.

C’est sympa mais bon pour éviter un déploiement massif, on me demande comment on peut faire du MFA avec ces clés. Il se trouve qu’elles peuvent aussi servir pour de l’OTP.

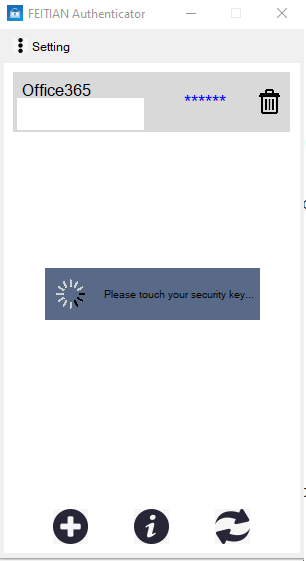

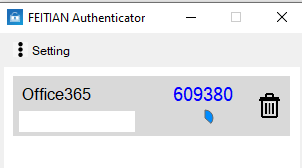

Avec l’application authenticator de chez FEITIAN je peux utiliser la clé comme méthode pour du MFA.

https://fido.ftsafe.com/feitian-authenticator-tool-usage-for-windows-os/

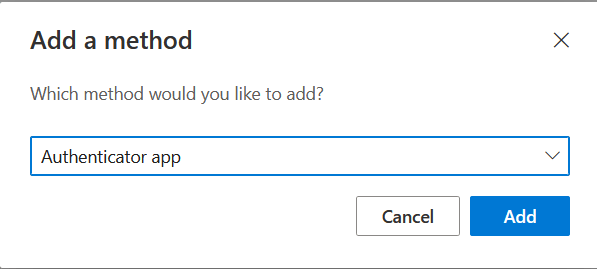

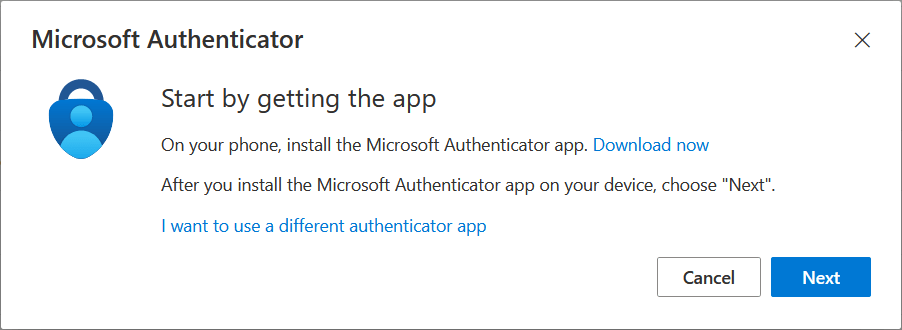

On va chercher la méthode Authenticator App et mettre qu’on veut utiliser une autre app.

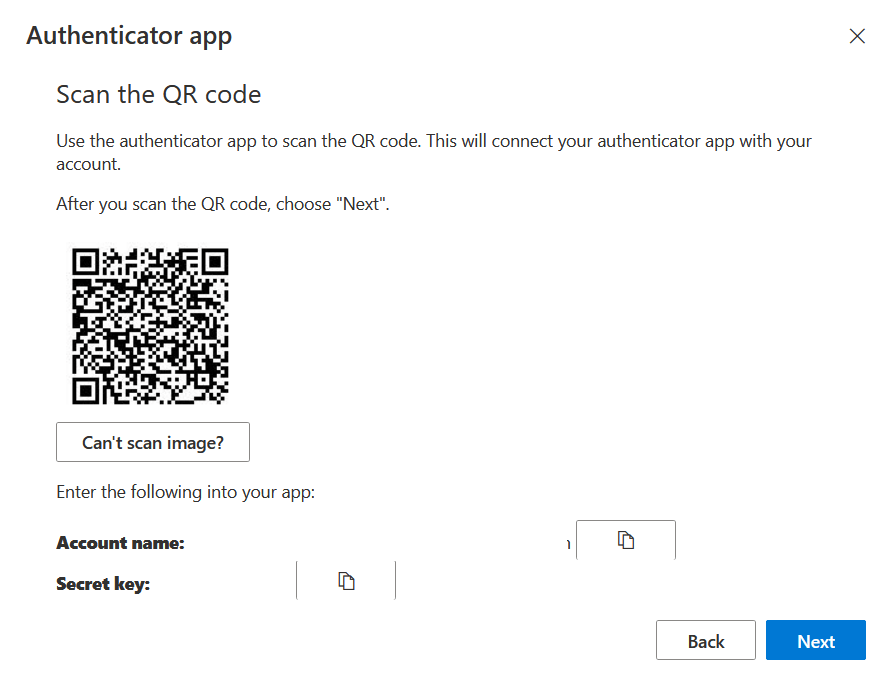

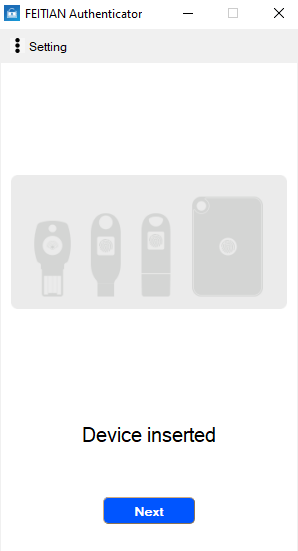

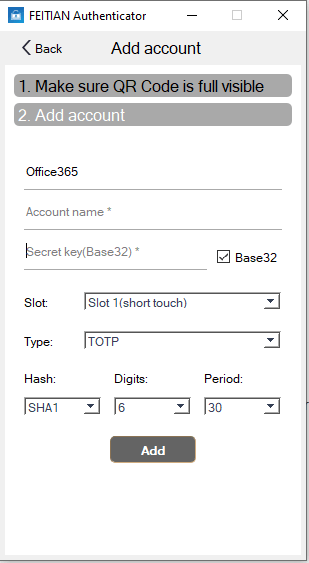

On va insérer notre clé en lançant l’app FEITIAN Authenticator et reseigné l’account name et le secret que nous donne microsoft.

Après avoir touché la clé l’OTP apparait. La configuration sur téléphone se fera pareil sauf qu’on pourra en mettant la clé collé au téléphone for apparaitre l’OTP grâce au NFC.

Voici qui fait le tour des clés de chez FEITIAN pour la partie Azure AD.

Nous verrons ensemble dans un autre article la partie Windows Auth