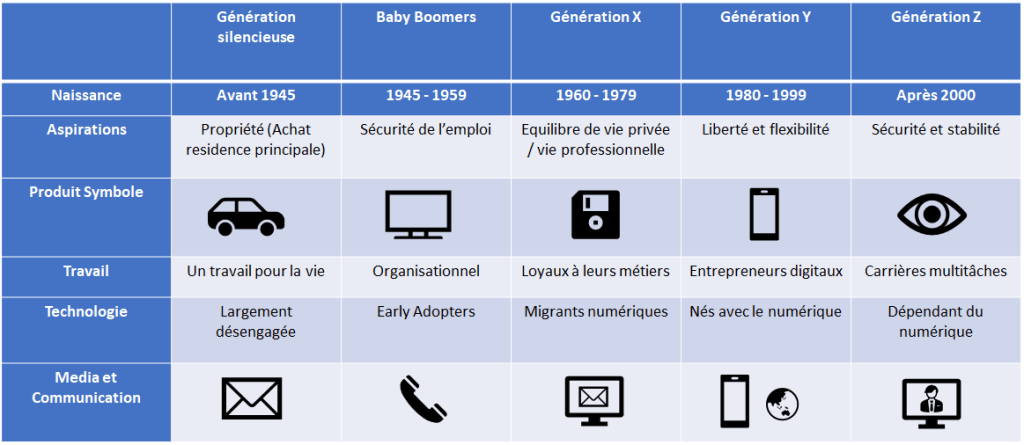

Avec la gentillesse de FEITIAN, je peux aujourd’hui vous proposer un article sur deux produits haut de gamme de chez eux.

K43 AllinPass

Le premier dont on va parler est le K43. Proposé en prix public à 102€, cela en fait un des produits les plus cher de la gamme FIDO : https://shop.ftsafe.us/products/allinpass-fido2-biometric-fingerprint-security-key-k43

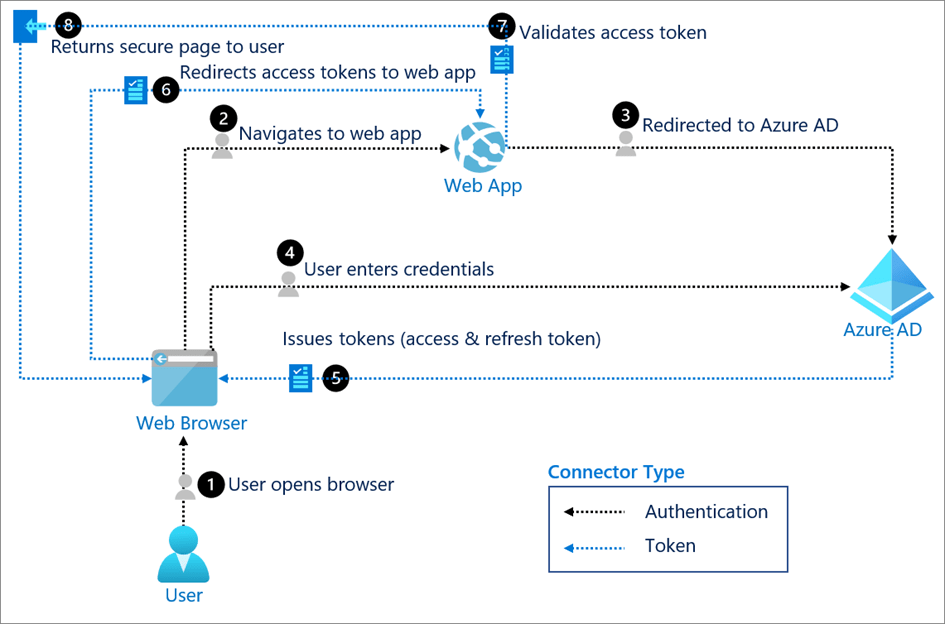

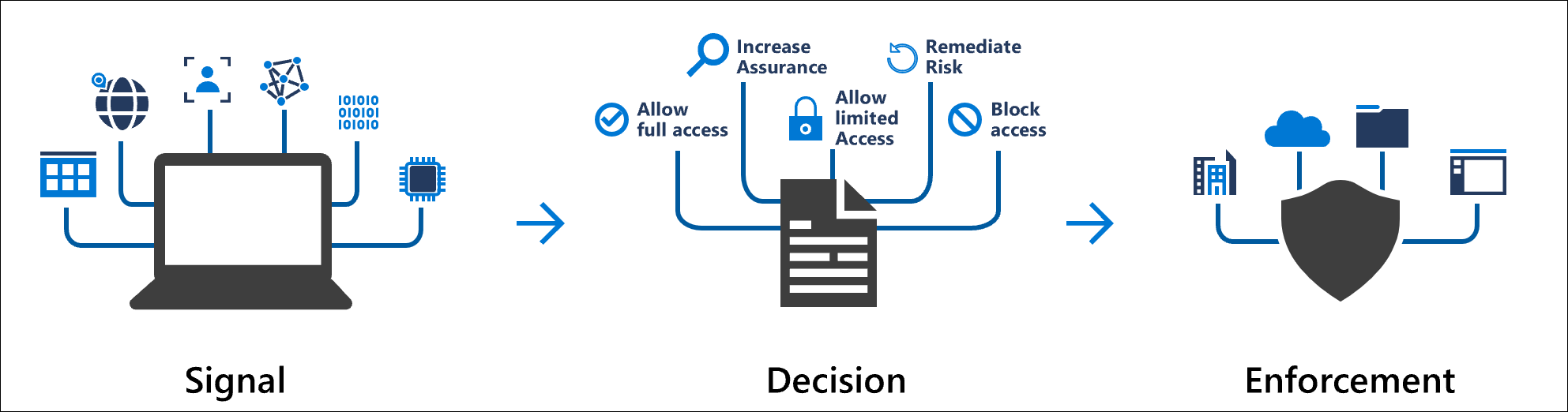

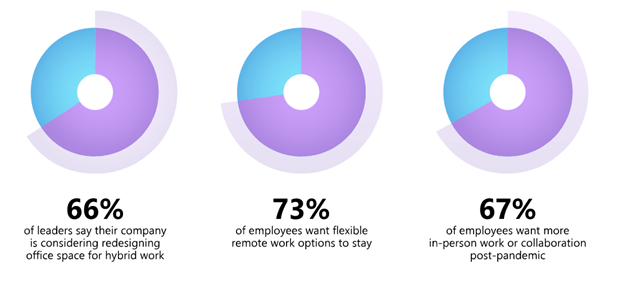

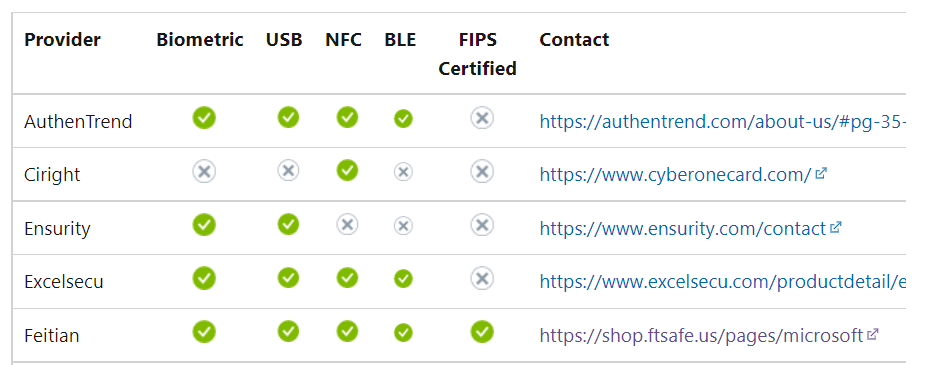

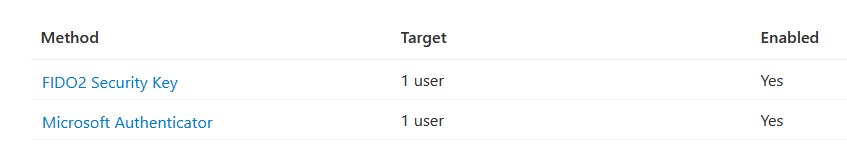

Ce AllinPass a pour but de fournir de la biométrie par tous les moyens possibles sur le marché. Lorsqu’on consulte le site de Microsoft concernant les fournisseurs de solution FIDO et les méthodes qui vont avec, il les supporte toutes : https://learn.microsoft.com/fr-fr/azure/active-directory/authentication/concept-authentication-passwordless

De plus à l’arrière nous aurons la possibilité de customiser le AllInPass afin d’y mettre par exemple la photo du collaborateur, son ID, etc…

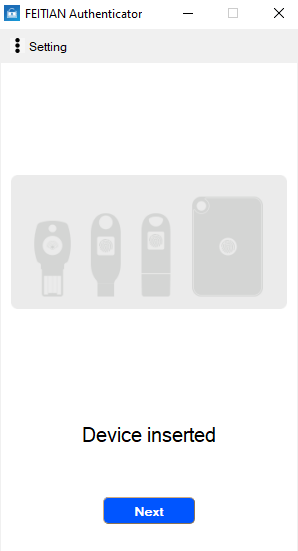

Pour le configurer, la première étape va se faire directement dans Windows. On va brancher notre AllInPass sur le port USB-C et aller dans les options afin de configurer une clé de sécurité.

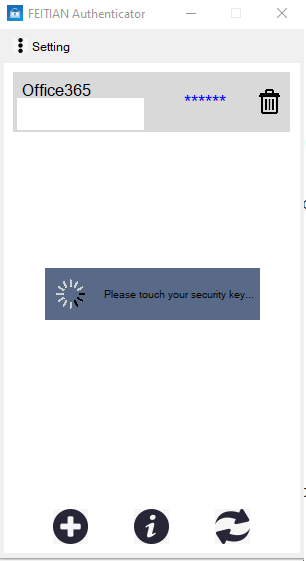

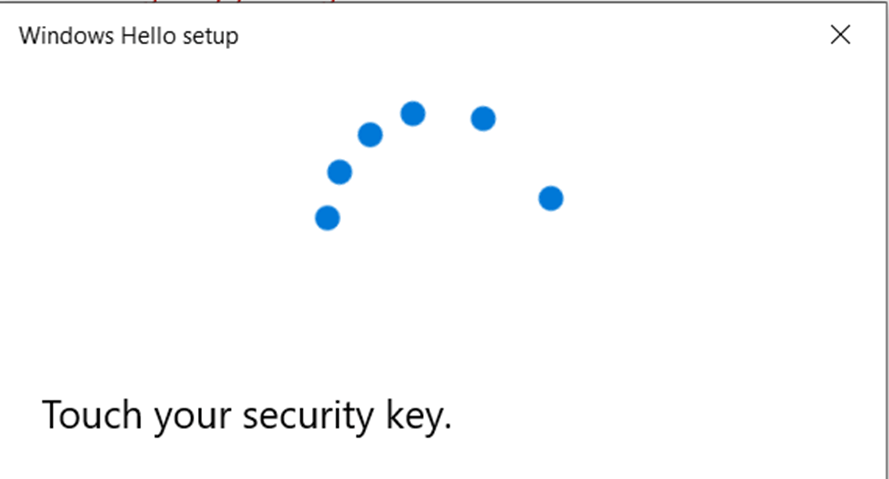

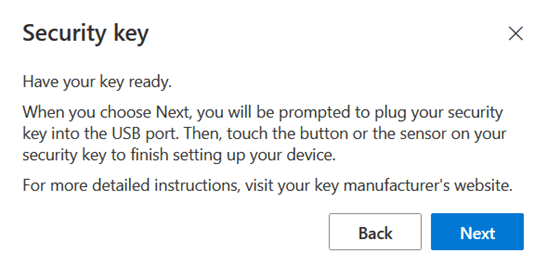

L’assistant de configuration va vous demander de toucher la clé de sécurité pour la paramétrer.

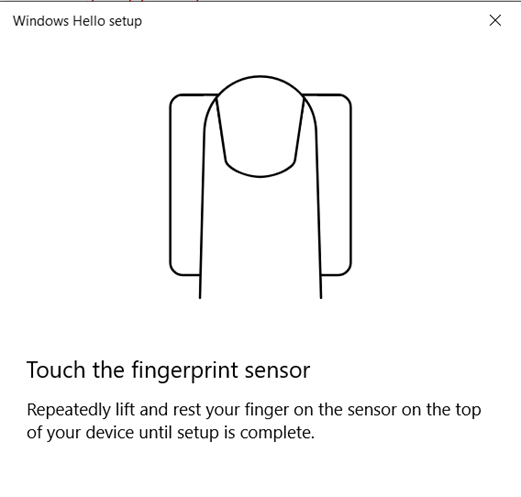

On va choisir la configuration d’une empreinte.

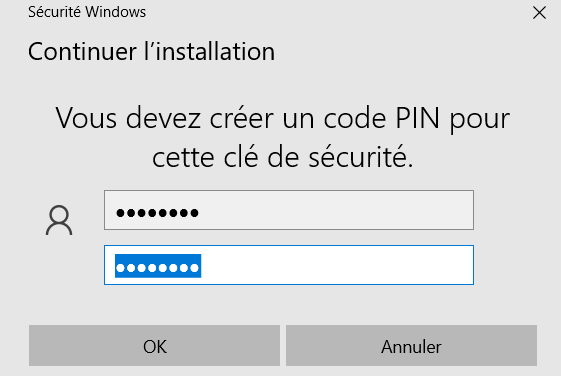

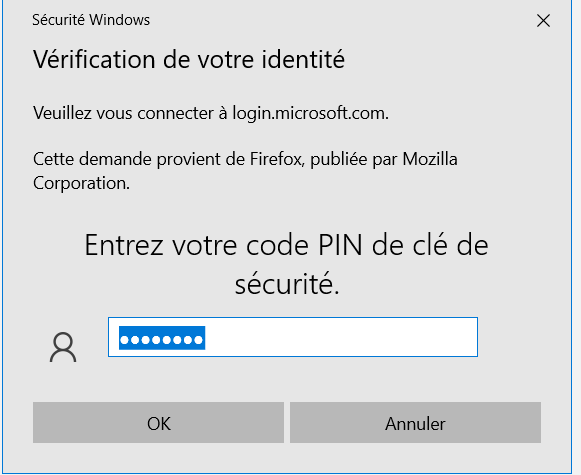

En premier, vous devrez rentrer un PIN. Une sécurité supplémentaire obligatoire si votre empreinte n’est plus détectée. On pourra ensuite configurer l’empreinte qu’on désire. Il y a bien sur la possibilité de configurer plusieurs empreintes.

Vous pouvez aussi de la même manière, configurer une empreinte en connectant votre AllInPass en Blutetooth. Pour cela, restez appuyé sur bouton d’alimentation du AllInPass jusqu’à ce que le voyant bleu se mette à clignoter rapidement.

Vous verrez votre AllInPass apparaitre surement sous ce nom dans vos paramètres Bluetooth Windows :

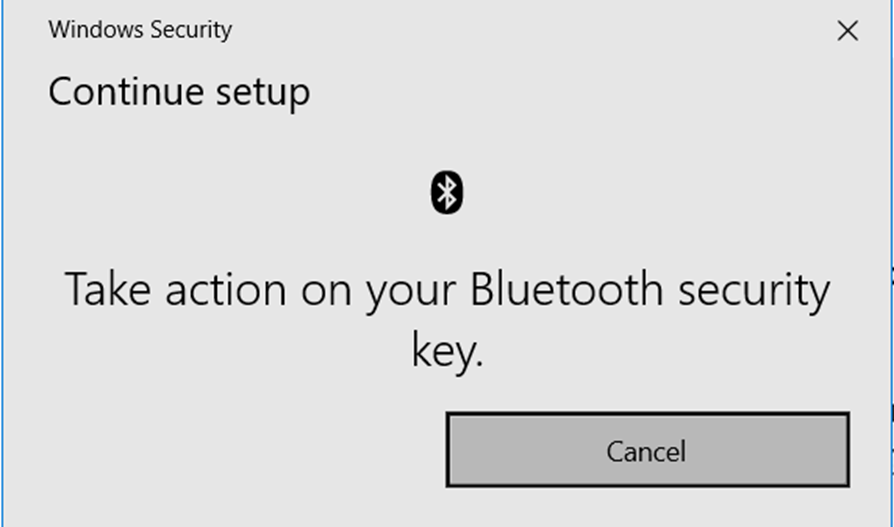

Lors du paramétrage de l’empreinte vous verrez si vous êtes correctement connecté grâce à ce message.

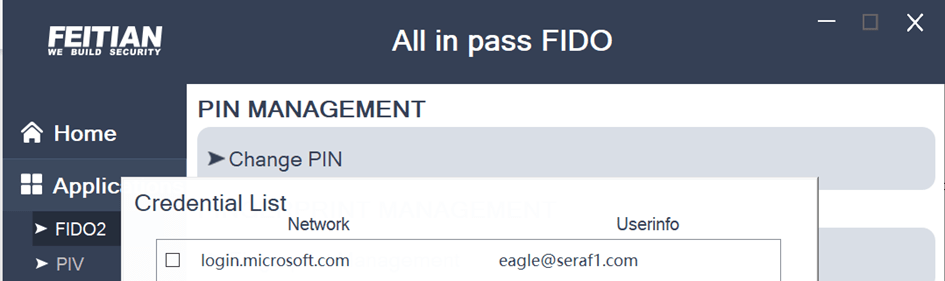

FEITIAN a aussi sorti son application FK Manager Tool afin de paramétrer les empreintes que vous voulez sur la clé ou manager les credentials. https://fido.ftsafe.com/feitian-sk-manager-tool-user-manual/

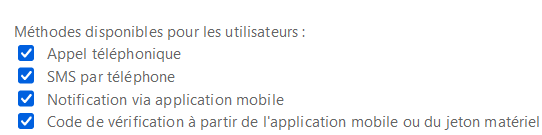

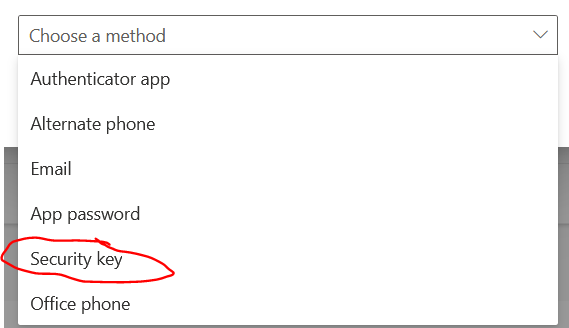

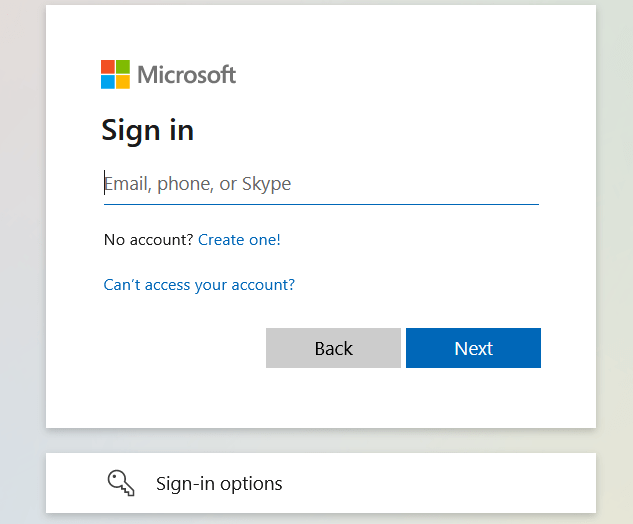

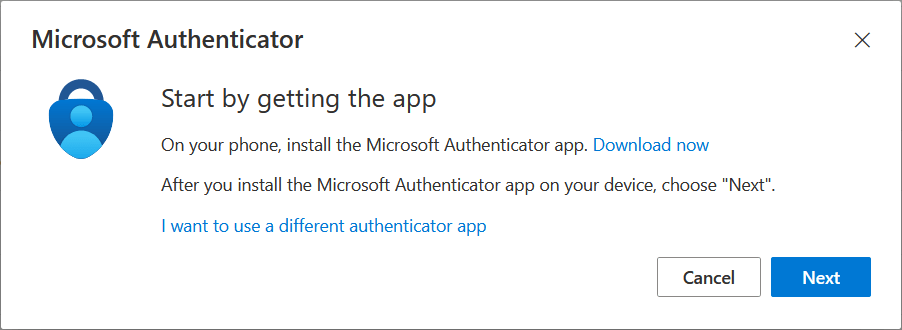

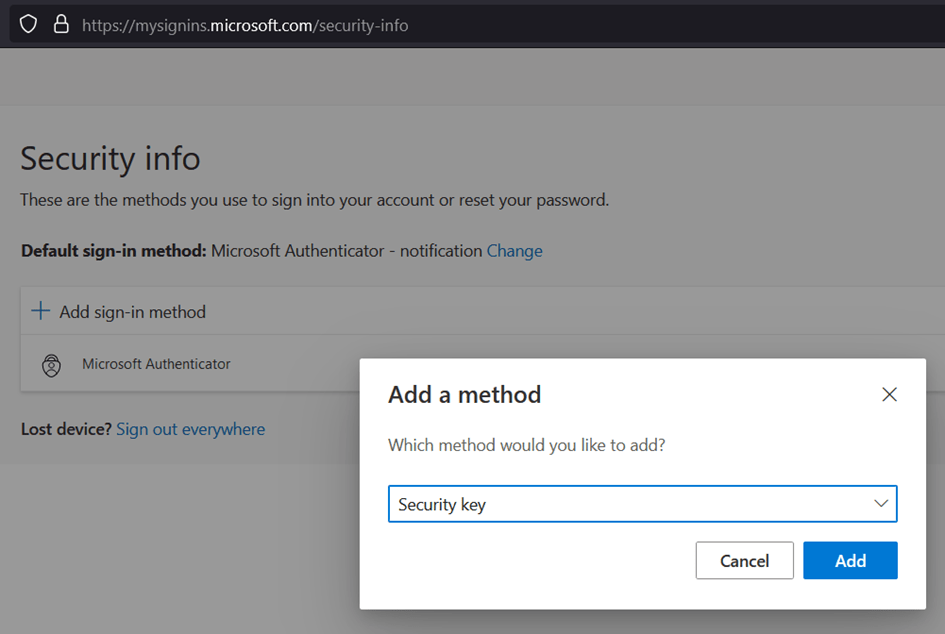

Une fois notre AllInPass configuré direction : https://mysignins.microsoft.com/security-info

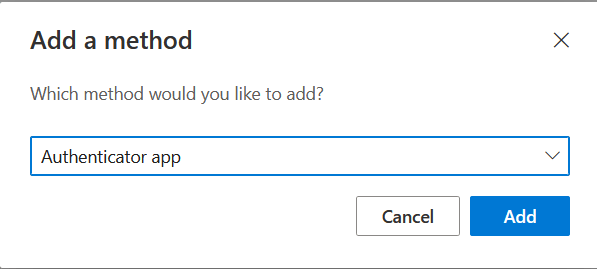

Ici on va ajouter une méthode et sélectionner Security Key.

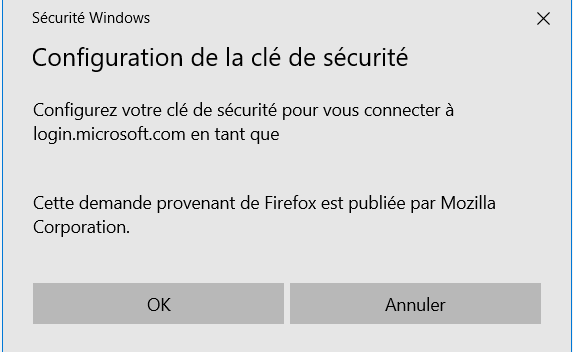

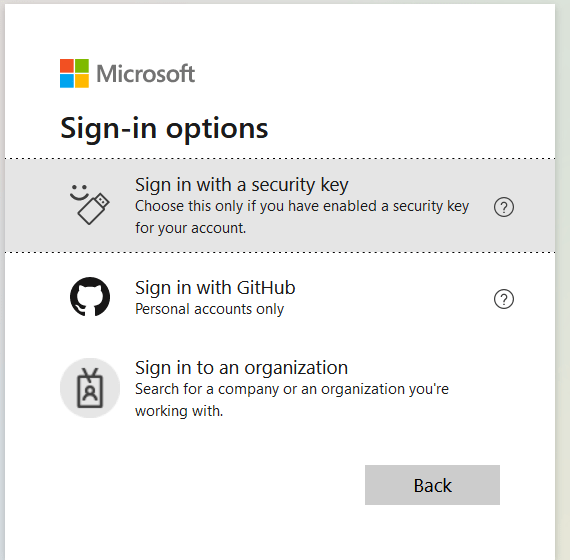

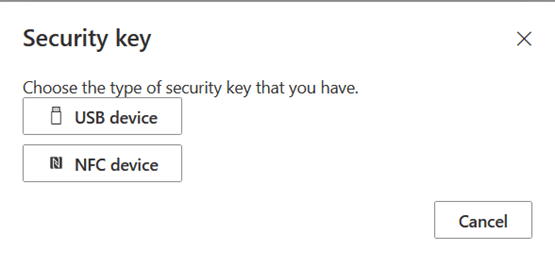

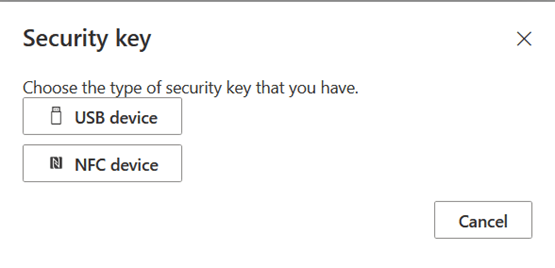

On va faire suivant et valider la demande de MFA. On va vous demander le type de clé de sécurité que vous voulez configurer. Et là, c’est l’énigme. On ne voit pas l’option Bluetooth. Ce n’est pas terrible mais il faut sélectionner l’option USB.

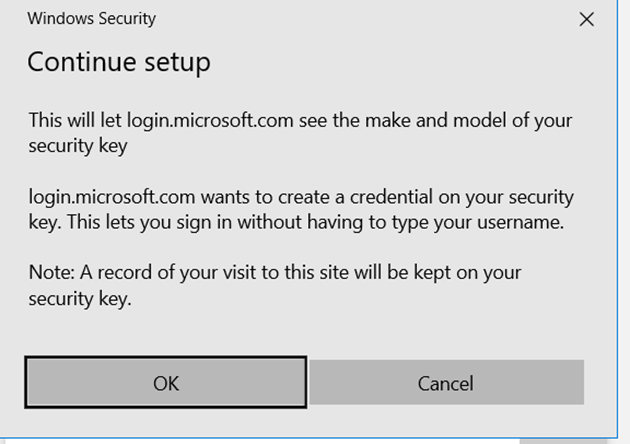

On va suivre les instructions en cliquant sur Suivant ou OK à chaque fenêtre.

Lorsqu’on va arriver dans le paramétrage, on va cliquer sur le bouton d’alimentation du AllInPass pour qu’il soit actif et s’il est bien connecté en Bluetooth, l’application Windows va changer et nous rediriger vers cette fenêtre Bluetooth.

Quand le lecteur d’empreinte n’accepte pas une LED rouge apparait sur le AllInPass, en cas de réussite elle devient verte et s’éteint.

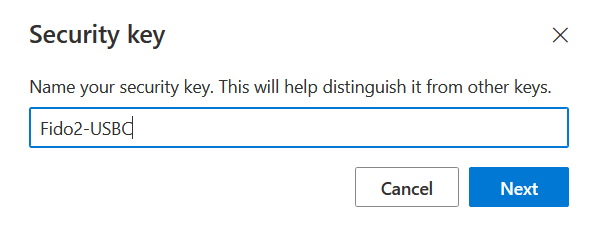

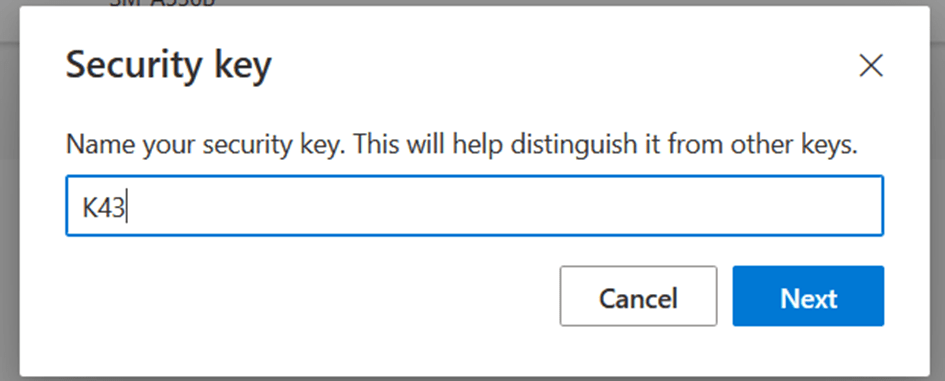

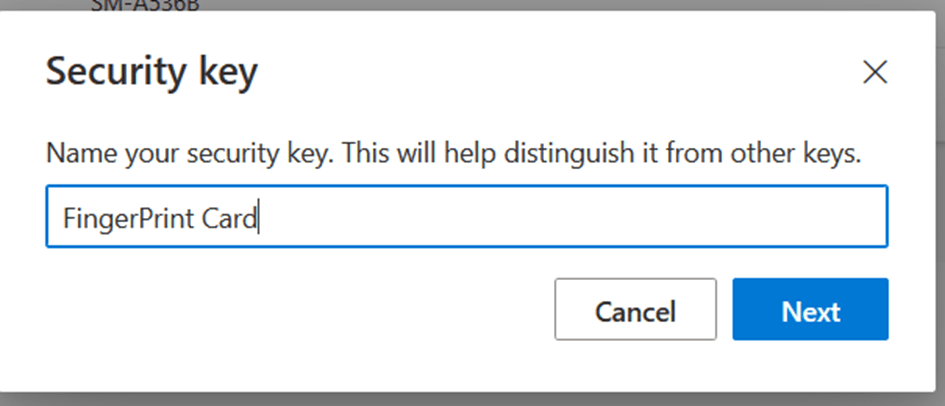

Une fois qu’on a confirmé correctement l’empreinte, vous pourrez nommer votre clé et valider.

Nous arrivons à la fin de la configuration de ce AllInPass qui pourra s’utiliser en BlueTooth, sur le port USB-C ou en NFC. Il est pratique d’avoir du Bluetooth avec un détecteur d’empreintes pour les PC auxquels maintenant se réduisent de plus en plus les ports USB. On aura néanmoins des soucis au déverrouillage du PC si le Bluetooth n’est pas correctement appareiller.

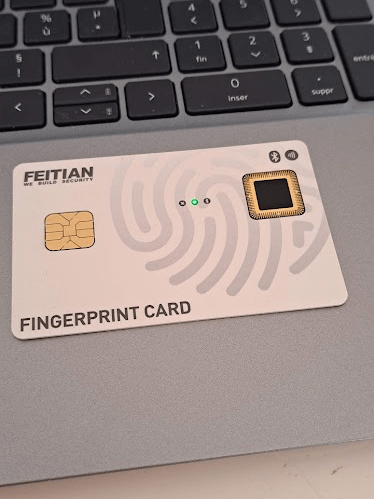

Fingerprint CARD

Ce modèle de carte standardisée va pouvoir rejoindre le porte-monnaie qu’on garde généralement sur nous. Equipé d’un lecteur d’empreinte, on pourra l’utiliser pour accéder à nos applications passwordless facilement.

Cette carte est disponible en deux modèles bien distincts avec des fonctionnalités différentes :

- La série 1000 va avoir une option Bluetooth afin de configurer notre empreinte depuis une application mobile. Elle aura avec cela le NFC.

- La série 2000 n’aura pas le Bluetooth mais pourra se configurer directement depuis le PC comme le AllInPass, ce que ne permet pas la série 1000.

On aura donc une première (série 1000) à destination d’utilisateurs plus Android/iOS, et une seconde (série 2000) plus à destination des utilisateurs PC.

https://www.ftsafe.com/fidocard

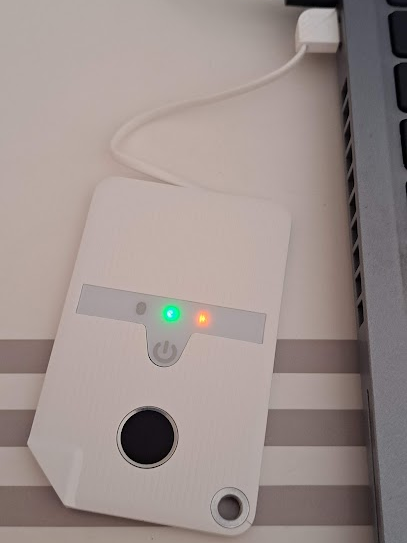

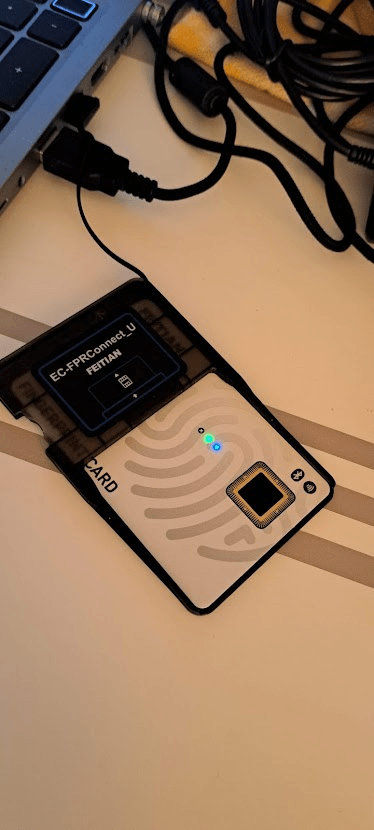

On va aborder dans cette article la série 1000 qui se configure sur mobile. Comme vous l’aurez vu dans la photo, le boitier fournit avec sert à alimenter la carte.

Téléchargez l’application Fingerprint Card Manager App.

Une fois lancée, celle-ci vous demandera d’alimenter la carte avec le boitier bluetooth. Celle-ci n’est pas auto-alimenté mais une fois branchée, elle se connectera automatiquement en bluetooth à notre téléphone. Cliquez sur Next.

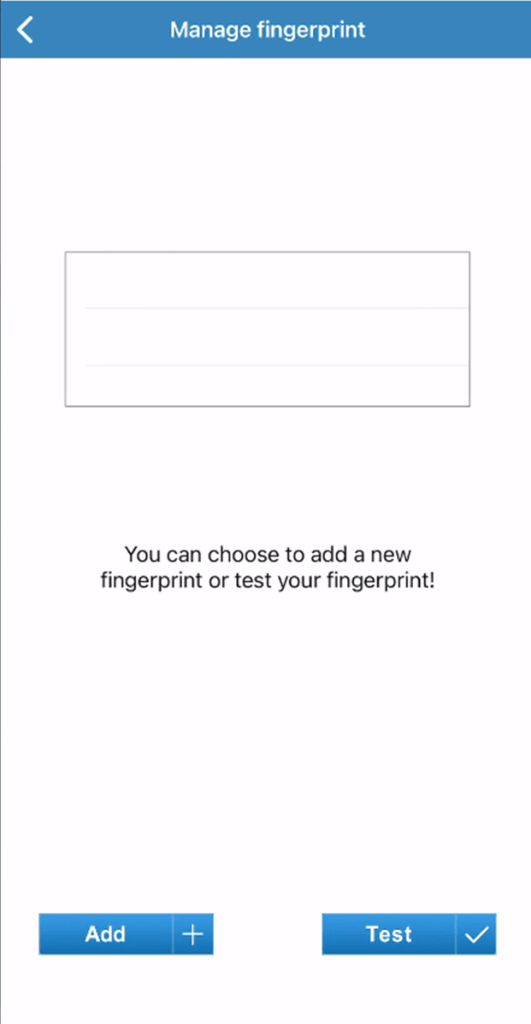

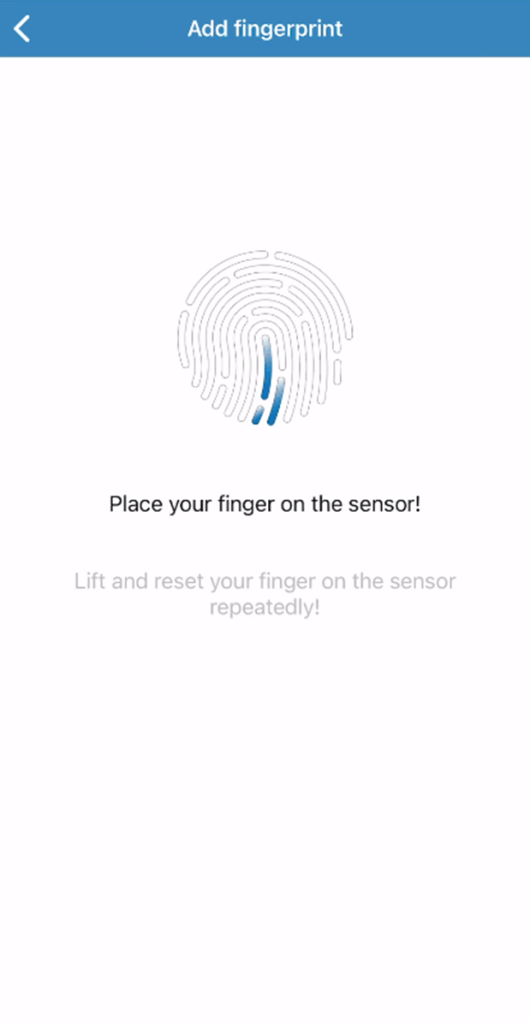

Sélectionnez ensuite « Add » pour ajouter une nouvelle empreinte. On placera plusieurs fois notre doigt sur le détecteur d’emprunte de la carte jusqu’à ce que la configuration soit fait correctement.

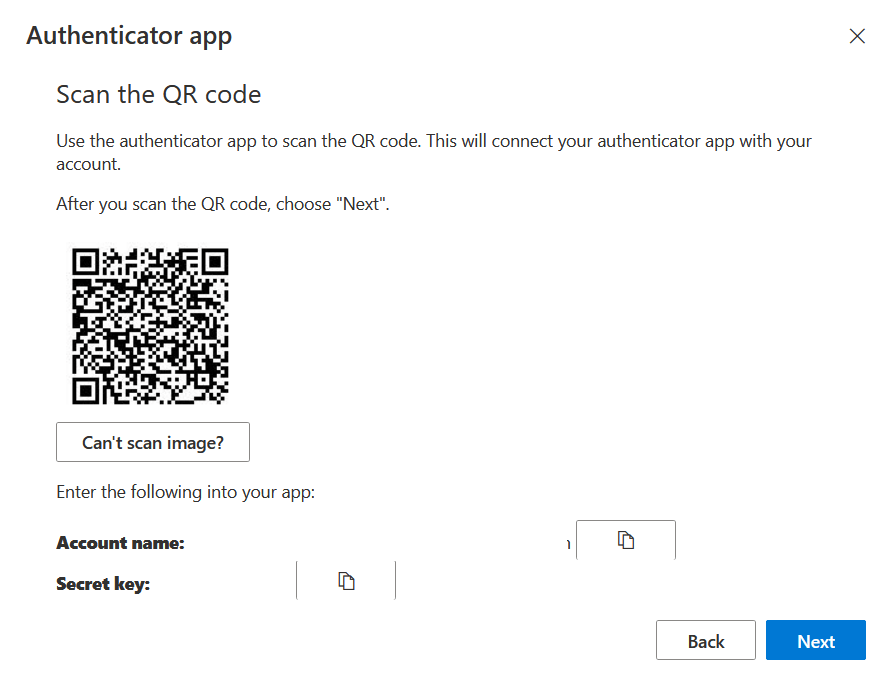

Une fois l’empreinte correctement configuré on va pouvoir répéter les étapes dans https://mysignins.microsoft.com/security-info afin d’ajouter la carte. La différence par rapport au étapes précédentes, on va venir sélectionner NFC device au lieu de USB device.

De la même manière que le AllinPass vous pourrez, moyennant un lecteur NFC, valider la configuration.

Vous pourrez terminer par le nommage de la carte dans vos méthodes d’authentifications.

En faisant le tour des produits FEITIAN, je trouve que la carte dans la série 2000 directement configurable sur le PC est sans doute le meilleur pour sa capacité de transport et sa customisation employé. Un autre élément sympa, de plus en plus d’ordinateurs portables disposent nativement du NFC tell que Dell et cela marche bien.

Je vous invite dans les prochains jours pour un article sur Windows 365. Avec l’arrivé des fonctionnalités passwordless en beta, nous pourrons voir ensemble comment donner l’accès à des prestataires avec des clés/cartes FIDO2.